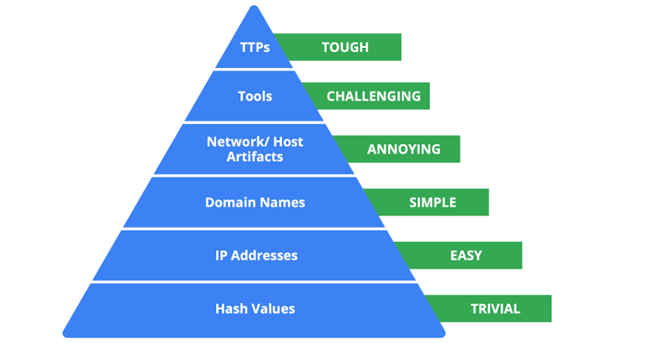

A Pirâmide da Dor na Cibersegurança

A Pirâmide da Dor é um conceito fundamental na cibersegurança, desenvolvido por David Bianco. Ela ilustra a eficácia das técnicas de defesa em função dos custos e esforços necessários para os atacantes. A pirâmide ajuda a priorizar as defesas, focando nas medidas que causam mais “dor” (dificuldade) aos adversários, aumentando a eficácia da segurança.

Estrutura da Pirâmide da Dor

A Pirâmide da Dor é composta por cinco níveis, cada um representando diferentes artefatos ou indicadores de comprometimento, organizados do mais fácil ao mais difícil para os atacantes lidarem.

- Hashes de Arquivo:

- Descrição: Hashes, como MD5 ou SHA-1, identificam arquivos maliciosos específicos.

- Exemplo: Um hash para um malware conhecido.

- Impacto no Adversário: Baixo; fácil de contornar alterando o hash através de pequenas modificações no arquivo.

- Endereços IP:

- Descrição: Endereços IP associados a atividades maliciosas.

- Exemplo: Um IP usado para comandar e controlar um botnet.

- Impacto no Adversário: Baixo a moderado; os atacantes podem mudar os endereços IP facilmente.

- Domínios e URLs:

- Descrição: Domínios e URLs utilizados para hospedar malware ou comandar ataques.

- Exemplo: Um domínio de phishing.

- Impacto no Adversário: Moderado; os atacantes podem registrar novos domínios rapidamente.

- Assinaturas de Rede/Host:

- Descrição: Padrões detectáveis de tráfego de rede ou comportamentos de host.

- Exemplo: Um padrão de tráfego anômalo ou um comportamento específico de um malware.

- Impacto no Adversário: Alto; exige mudanças significativas nos métodos de ataque.

- Táticas, Técnicas e Procedimentos (TTPs):

- Descrição: Abordagens gerais e metodologias usadas por atacantes.

- Exemplo: Técnicas específicas de spear phishing ou movimentos laterais dentro da rede.

- Impacto no Adversário: Muito alto; mudanças nos TTPs exigem uma reestruturação completa das operações dos atacantes.

Aplicação da Pirâmide da Dor

A aplicação da Pirâmide da Dor na defesa cibernética envolve priorizar a detecção e a mitigação de TTPs e assinaturas de rede/host, ao invés de focar apenas em indicadores mais facilmente contornáveis, como hashes de arquivos e IPs. Essa abordagem aumenta os custos operacionais para os atacantes, forçando-os a gastar mais recursos e tempo para adaptar seus métodos de ataque.

Benefícios da Pirâmide da Dor

- Priorização Eficaz: Focar em TTPs e assinaturas permite uma defesa mais proativa e eficaz.

- Aumento do Custo para Atacantes: Elevar os custos e esforços dos atacantes desincentiva ataques e reduz sua frequência e eficácia.

- Melhoria Contínua: A aplicação contínua da pirâmide promove a atualização e melhoria das defesas cibernéticas.

Conclusão

A Pirâmide da Dor é uma ferramenta poderosa para a estratégia de defesa cibernética, ajudando as organizações a entender e priorizar as ameaças. Ao focar em medidas que causam mais “dor” aos atacantes, as organizações podem aumentar significativamente a eficácia de suas defesas e proteger melhor seus ativos críticos.